Nstrace

Nstrace는 NetScaler 패킷 캡처 도구입니다. Nstrace는 기본 NetScaler 형식으로 패킷을 덤프합니다. 이 추적 파일의 확장자는 .cap 이며 WireShark으로 분석 할 수 있습니다. WireShark에서 특정 필터를 정상적으로 사용하여 캡처 된 데이터를 필터링하거나 NetScaler CLI를 사용하여 필터를 지정할 수 있습니다. 이를 통해 관심있는 트래픽 만 캡처 할 수 있습니다.

start nstrace – 모든 트래픽을 캡처합니다.

stop nstrace – 패킷 캡처를 중지합니다.

show nstrace – nstrace 의 상태 및 실행 여부를 표시합니다.

몇 가지 고전적인 nstrace 표현식 :

start nstrace -filter“vsvrname == LDAP-LoadBalanced-vServer” – 지정된 vServer와의 트래픽을 캡처합니다.

start nstrace -size 0 -filter“svcname == xx” – 지정된 서비스와의 트래픽을 캡처합니다. -size 0은 패킷 크기에 관계없이 모든 패킷이 캡처됨을 의미합니다.

start nstrace -filter“DESTIP == 192.168.0.242”-link ENABLE – 대상 IP 192.168.0.242에 대한 모든 트래픽을 캡처합니다 . ENABLE - 링크 스위치로부터의 반환 트래픽을 캡처하는 데 사용됩니다 192.168.0.242 .

start nstrace -filter“DESTIP == xxxx” – 대상 IP에 대한 모든 트래픽을 캡처합니다.

start nstrace -filter“SRCIP == xxxx” – 소스 IP에서 전송 된 트래픽을 캡처합니다.

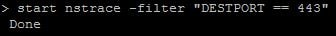

start nstrace -filter“DESTPORT == 443” – 대상 포트가 443 인 트래픽을 캡처합니다 .

start nstrace -filter“SRCIP == xxxx && DESTPORT == xx” – 지정된 소스 IP 및 지정된 대상 포트에서 트래픽을 캡처합니다.

일부 기본 명령 / 식 :

참고 : 이 표현식은 GUI에서 nstrace를 실행할 때 트래픽을 필터링하는 데 사용할 수있는 한 번과 같습니다. 나는이 표현들을 선호한다.

start nstrace -filter CONNECTION.SRCIP.EQ (192.168.0.100) -link ENABLED – 192.168.0.100과의 모든 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.SRCIP.NE (192.168.0.100) – 소스가 192.168.0.100 인 경우를 제외하고 모든 소스 트래픽을 캡처합니다.

nstrace -filter“CONNECTION.SRCIP.EQ (192.168.0.100) 시작 || CONNECTION.DSTPORT.EQ (443)”– 대상 포트가 443 인 192.168.0.100의 모든 트래픽을 캡처합니다.

nstrace -filter“CONNECTION.DSTIP.EQ (192.168.0.15) 시작 || CONNECTION.DSTIP.EQ (192.168.0.16) || CONNECTION.DSTIP.EQ (192.168.0.17)”-link ENABLED – 세 개의 IP 주소와의 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.INTF.EQ (“0/1”) – 인터페이스 0/1로 들어오고 나가는 모든 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.VLANID.EQ. (205) – VLAN 205로 유입 및 유출되는 모든 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.DSTPORT.BETWEEN (80,180) – 대상 포트가 80과 180 사이 일 때 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.LB_VSERVER.NAME.EQ (“name”) – 지정된로드 균형 조정 가상 서버에 대한 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.SERVICE_TYPE.EQ (SSL) – 모든 SSL 트래픽을 캡처합니다.

start nstrace -filter CONNECTION.SERVICE_TYPE.EQ (MONITOR_PING) – 응답을 포함하여 모니터가 보낸 모든 핑 요청을 캡처합니다.

start nstrace -size 0 -nf 10 -time 120 – 순환 로깅을 사용하여 nstrace를 시작합니다. 최대 10 개의 개별 로그가 생성되며 각 새 로그는 120 초마다 생성됩니다.

Nstcpdump

Nstcpdump는보다 낮은 수준의 문제 해결에 사용될 수 있습니다. Nstcpdump는 nstrace만큼 자세한 정보를 수집하지 않습니다. NetScaler CLI를 열고 셸을 입력하십시오 . nstcpdump와 함께 필터를 사용할 수 있지만 NetScaler 리소스에 특정한 필터는 사용할 수 없습니다. 덤프 출력은 CLI 화면에서 직접 볼 수 있습니다.

CTRL + C – nstcpdump를 중지하려면이 키를 동시에 누릅니다.

nstcpdump.sh dst host xxxx – 대상 호스트로 전송 된 트래픽을 표시합니다.

nstcpdump.sh -n src host xxxx – 지정된 호스트의 트래픽을 표시하고 IP 주소를 이름 (-n)으로 변환하지 않습니다.

nstcpdump.sh host xxxx – 지정된 호스트 IP 와의 트래픽을 표시합니다.

nstcpdump.sh -c 10 dst host 192.168.0.242 – 대상 192.168.0.242 에서 처음 10 개의 패킷을 출력합니다 .

nstcpdump.sh DST 호스트 192.168.0.242과 포트 443 개 향하는 출력 트래픽 - 192.168.0.242 포트 443 .

nstcpdump.sh src host xxxx 및 port xx – 지정된 소스 IP 및 지정된 포트에서 트래픽을 출력합니다.

nstcpdump.sh -e host xxxx 및 host xxxx – 지정된 두 호스트 IP 간의 트래픽을 표시하고 트래픽을 보내는 인터페이스의 MAC 주소 (-e)를 인쇄합니다.

nstcpdump.sh icmp – 전송 및 응답 된 모든 에코 요청을 출력합니다. NetScaler는 ICMP를 사용하여 예를 들어 NetScaler에 구성된 DNS 서버의 업 / 다운 상태를 추적합니다.

참고 : DNS에 대한 Ping은 SNIP에서 가져옵니다. 예를 들어 정적 경로를 사용하여 NSIP를 통해 이러한 Ping을 강제 실행하면 작동하지 않습니다.

nstcpdump.sh icmp 및 dst host xxxx – 전송 된 모든 에코 요청을 지정된 대상 호스트로 출력합니다.

nstcpdump.sh icmp 및 dst 호스트 xxxx -w /var/nstrace/output.cap – 전송 된 모든 에코 요청을 지정된 대상 호스트로 출력하고 출력을 지정된 캡 파일에 저장합니다.

포트 1985가 아닌 포트 3003이 아닌 nstcpdump.sh udp – 모든 UDP 트래픽을 출력하지만 포트 3003 및 1985의 트래픽은 제외합니다.