포렌식 & 디지털 포렌식

① 포렌식(Forensics)

- 법의학이란 의미로 법정에서 사용되는 증거 수집 및 분석을 의미함

- 법률적으로 중요한 사실 관계를 연구하고 해석하며 감정하는 학문

② 디지털 포렌식(Digital Forensics)

- 디지털 기기를 매개체로 하여 발생한 특정 행위의 사실 관계를 법정에서 규명하고 증명하기 위한 절차와 방법

- 따라서, 법정에서 규명하기 위해 디지털 데이터의 증거 능력 고려

- 아날로그 증거와 달리 디지털 데이터는 쉽게 복제 가능하기에 검증된 절차와 방법 등이 요구됨

- (쉽게 설명하면) 용의자를 특정하여 증거물로 사법기관에 제출하기 위해 디지털 포렌식을 통해 데이터 수집

따라서, 포렌식과 디지털 포렌식은 증거 수집하고자 하는 대상에서 차이가 발생한다.(디지털 포렌식은 대상이 데이터)

로카르드의 법칙(Locard's Principle)

접촉하는 두 개체는 서로의 흔적을 주고 받는다. 이는 디지털 포렌식에도 적용된다.

디지털 포렌식 과정

(대충 흐름만 파악하면 됨)

1) 사전준비

- 증거물 수집을 위한 저장매체 준비

- 디지털 포렌식 도구 : 디지털 포렌식 전반적인 과정에 신뢰적인 결과 줄 수 있는 도구 준비, 올바르게 동작하여 무결성 보장하는지 검증

- 이미징 : 물리적인 장비에 있는 모든 물리적 데이터를 파일 형태로 변환하는 작업, 방식은 2가지(S/W, H/W)

- 저장매체 이미징 - H/W

- 하드디스크 독 : 데이터 복제하는 장비

- tableau td3 : 이미징 장비, 장점은 빠르고 싸고 신뢰성 있는 기관에서 만들어짐, 단점은 하나의 소스만 연결(하나의 디스크만 이미징할 수 있다.)

- falcon forensic imager : 최대 3개의 소스에 대해서 복제가 가능, td3보다 가볍다.

- solo-4 : 비싼데 가벼움, 주로 경찰들이 사용

- 저장매체 이미징 - S/W

- FTK Imager

- tableau Imager

- Encase Imager

2) 증거수집

① 초기대응 -> ② 활성 데이터 수집 -> ③ 비활성 데이터 수집 -> ④ 증거 획득 -> ⑤ 무결성 확보 -> ⑥ 증거물 인정

3) 증거 포장 및 이송

- 충격/정전기 방지용 팩 및 하드케이스 등을 이용하여 포장하며 이송과정에서 증거물 훼손 방지

- 절차연속성의 법칙(CoC : Chain of Cutody) : 증거의 무결성 증명을 위해 현장에서 법정에 제출될 때까지 거쳐간 경로, 담당자, 장소, 시간 등과 같은 담당자 목록을 유지

4) 조사 분석

- 타임라인 분석, 데이터 브라우징, 데이터 복구, 저장매체 수리/복원, 해시/파일 검색, 암복호화, 아티팩트 분석 등등

- 아티팩트 : 그 시대나 상황을 잘 표혀해주는 흔적을 의미함, 여기서는 운영체제나 애플리케이션을 사용하면서 자동으로 생성한 데이터들의 흔적을 의미

5) 정밀 검토

- 분석 결과는 법정에서 증거로 사용되기 때문에 분석 내용이 사건과 논리적으로 잘 연결되었는지 확인

- 동일한 데이터를 봤을 때 편파적으로 분석하지 않았는지가 중요

6) 보고서 작성

- 증거물 획득, 보관, 이송, 분석 등 모든 과정을 육하원칙에 따라 명백하고 객관성있게 기술

- 보고서의 대상이 되는 법관, 배심원, 변호사 등은 비전문가이므로 알기 쉬운 형태로 작성

- 따라서, 보고서를 작성할 때 의견은 변호사나 판사, 검사가 내기 때문에 절대 분석가의 의견이 포함되면 안됨

디스크 이미지 파일 종류

1) E01

- 포렌식에서 가장 범용적으로 쓰이는 포맷, E01은 압축을 지원하기 때문에 파일크기를 줄일 수 있다는 장점이 있음

- 증거 파일의 무결성을 보장하기 위해 MD5, SHA1 해시를 사용할 수 있고 증거 파일 암호화를 위해 AES256사용

- 확장자가 E01이 아니라, E02, E03로 늘어나면서 저장되는 포맷

2) RAW(DD)

- 기본적으로 데이터를 추가 또는 삭제하지 않고 디스크 또는 볼륨의 RAW 데이터를 비트 단위 복사, 포렌식 도구를 사용하지 않을 때 사용되는 파일이며 원본 데이터를 파일 형태로 변환만 해줌, 압축 x

+) E01은 Encase포맷을 사용하여 효과적으로 압축한 이미지 생성, RAW(DD)는 파일 시스템을 통째로 복사해서 이미지 생성

+) 정상적인 파일 시스템이면 E01을 통해 필요한 파일만 뽑아내고, 파일 시스템이 조작되어 있다면 RAW(DD)를 통해 분석을 진행함

+) E01은 리눅스 지원안하지만 RAW(DD)는 리눅스 지원함

+) 운영체제를 분석할 때는 Logical Drive를 사용함(Physical Drive는 디스크의 0번째부터 끝까지를 말하는 거고 Logical Drive는 C나 D드라이브 같은 거를 말함)

+) 소프트웨어 이미징을 할 때 운영체제가 설치된 드라이브를 먼저 확인해야 함 그래서 환경변수를 보면 알 수 있음(cmd.exe -> 'SET'명령어 실행하면 환경변수 확인할 수 있음 -> systemroot = "C:\\")

라이브 포렌식

시스템이 켜져있는 동안 얻을 수 있는 모든 데이터를 획득하는 것을 의미함

1) 라이브 포렌식 효과

- 현재 진행되고 있는 사건 및 사고에 대해 많은 데이터 획득 및 확인 가능

2) 라이브 포렌식 고려사항

- 악성코드 및 해커가 현재 동작하고 있는 데이터를 변조한 경우 신뢰성 야기

- 만일 포렌식할 대상이 해커에 의해 모니터링 당하거나 감염되어 있으면 데이터가 변조당할 경구 존재

- 대부분 기업들은 돈을 아끼기 위해 해킹을 당했을 때 먼저 분석을 하고 나서 의뢰를 하기 때문에 이미 확인할 때는 덮어씌워져있는 경우가 있어 라이브포렌식을 할 경우가 거의 없음

활성 데이터 종류

- 실행 중인 프로세스

- 연결 중인 네트워크

- 현재 로그인 중인 사용자

- 현재 시스템 리소스 상황

- 현재 전송 중인 패킷

- 클립보드에 저장된 데이터

- 등등

+ 메모리

1) 활성 데이터 수집 고려사항

악성코드가 실행되면 프로세스 형태로 존재하기 때문에 없어지거나 덮어씌어질 수 있으므로 분석도구를 실행시키면 프로세스 형태로 실행되므로 덮어씌어지는지 주의

+) 수집 순서에는 휘발성만 고려하면 안되고 중요도도 고려해야 하므로 조금씩 수집 순서가 상이하다.

+) 그래서 제일 중요한 정보를 많이 담고 있는 메모리를 먼저 수집

+) pcap 드라이버같이 드라이버를 설치하다가 충돌날 경우가 있어서 패킷 수집은 안하는 경우가 많으므로 방화벽 같은데에서 수집

+) FPLive_win_v1.1도구 사용해서 활성 데이터 수집

Resources | FORENSIC-PROOF

forensic-proof.com

비활성 데이터

- 시스템이 꺼져 있어도 수집할 수 있는 데이터로 하드에 저장된 형태

- 활성 데이터는 라이브 포렌식에서만 획득 가능, 비활성 데이터는 라이브 포렌식/디스크 포렌식에서 획득 가능

1) 비활성 데이터 수집 고려사항

- 레지스트리 파일은 포렌식 분석할 때 무조건 수집해야 하는 파일이다. 하지만 라이브 상태에서 레지스트리는 운영체제가 점유하고 있는 파일이라 복사를 하지 못하게 된다. 따라서 운영체제보다 낮은 레벨은 파일 시스템(파일 시스템이 있어야 운영체제가 올라갈 수 있음)이므로 클라이언트가 물리레벨 첫 번째에 직접 접근할 수 있다. 이제 레지스트리의 위치만 알면 직접 찾아가서 복사하면 가능하다.(FTK Imager에서도 파일시스템 접근 가능)

+) FTK Imager는 이미징하는 목적의 툴, 값이 싸서 많이 사용

+) WinHex는 디스크 분석 툴 -> 디스크 분석에 있어서 최적화된 도구

2) 비활성 데이터 수집목록

- $MFT (파일시스템 메타데이터)

- $LogFile, $UsnJrnl:$J (파일 시스템 로그)

- 웹 아티팩트 (웹 브라우저 캐시)

- 프리패치

- 바로가기 파일 (LNK)

- 레지스트리 하이브 파일

- 이벤트 로그

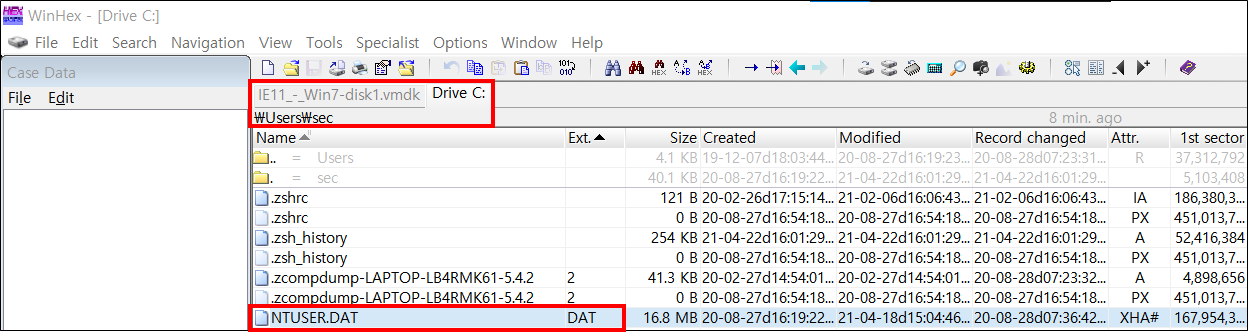

3) WinHex툴을 사용해서 파일 추출 시

① 경로를 알 때 - 레지스트리

- 보통 아래에 있는 파일 6개를 추출함(운영체제 하이브 4개 + 사용자 하이브 2개)

- 라이브 상태에서 레지스트리 정보 추출

[ 확장자가 없는 파일 4개, 운영체제에서 사용하는 하이브 파일 추출 ]

- \Windows\System32\config

-> SAM, SECURITY, SOFTWARE, SYSTEM

[ 사용자들의 행위에 대한 기록 파일 2개 추출, 사용자 하이브 파일 추출 ]

- \Users\(사용자 이름)\NTUSER.DAT

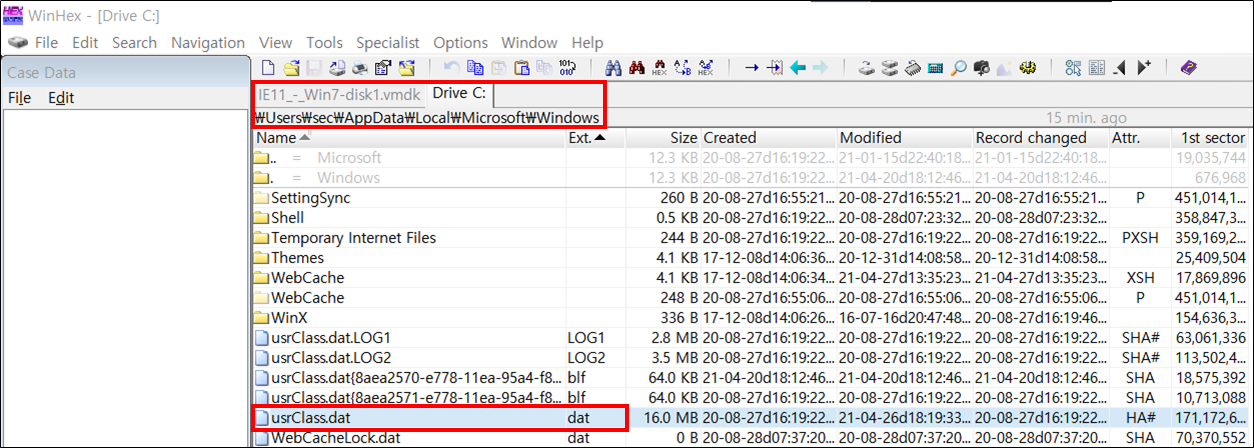

- \Users\(사용자 이름)\AppData\Local\Microsoft\Windows\UsrClass.dat

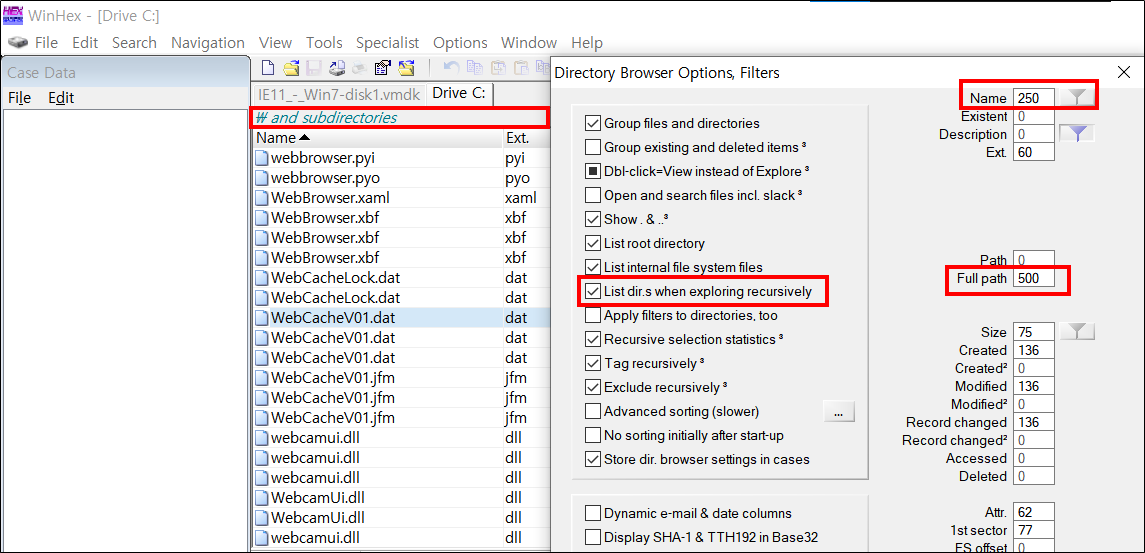

② 파일 명을 알 때 - 웹 브라우저

- WebCacheV01.dat (이름은 아는데 경로가 더러움)

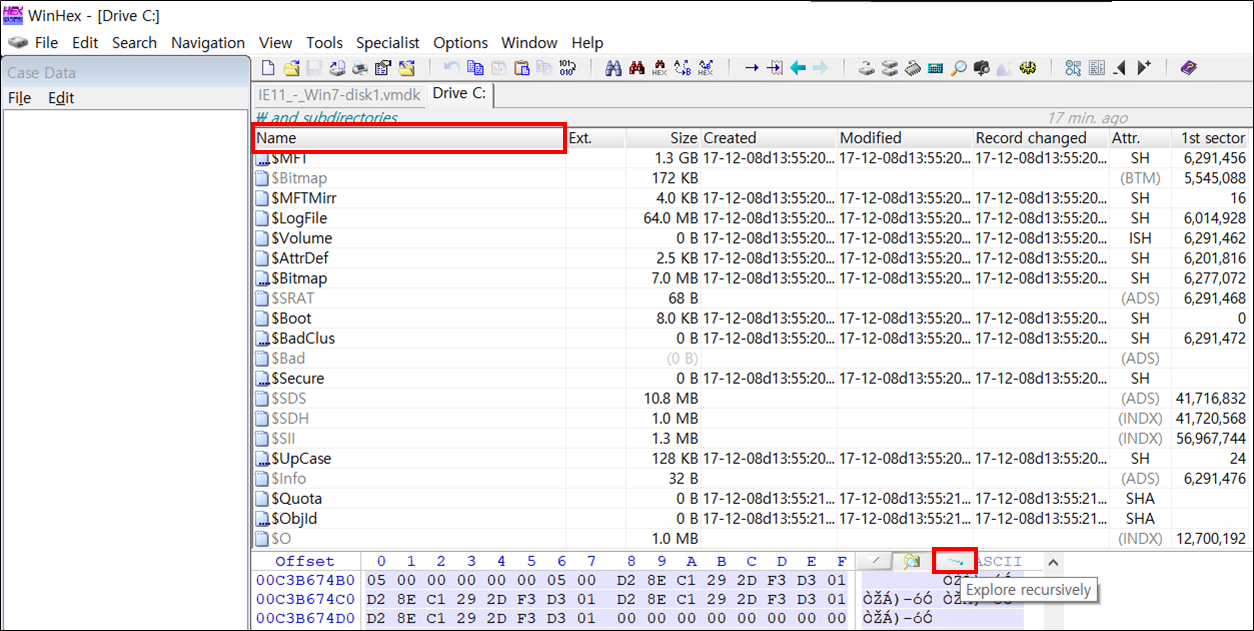

-> C드라이브 최상위로 올라가서 Explorer recursively를 누르고 Name정렬한 다음 걍 webcah~~저거 치면 바로 나옴

-> 상단에 "\ and subdirectories" 누르면 창 하나 뜨는데 그거 오른쪽에 pull path 255나 500이렇게 크게 잡아주고 ok누르면 path나옴

-> 확인해보면

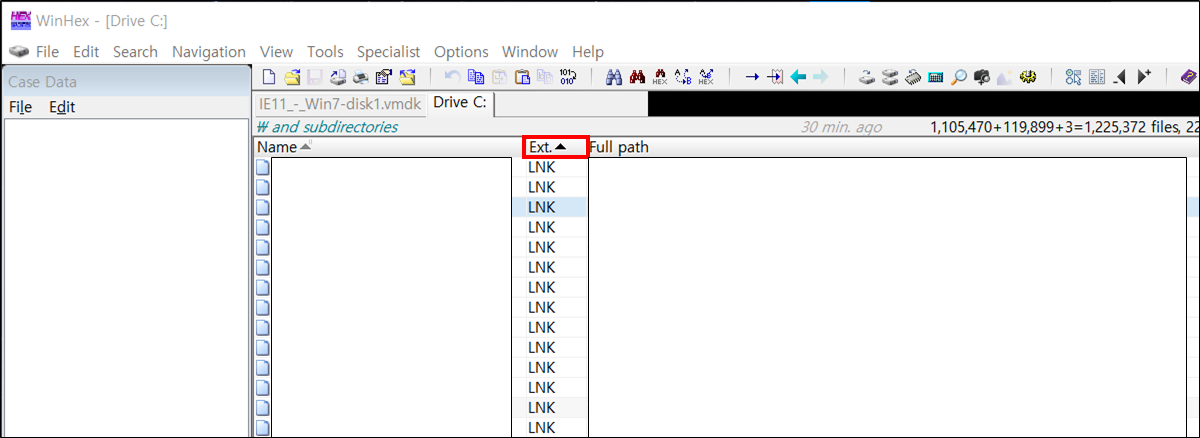

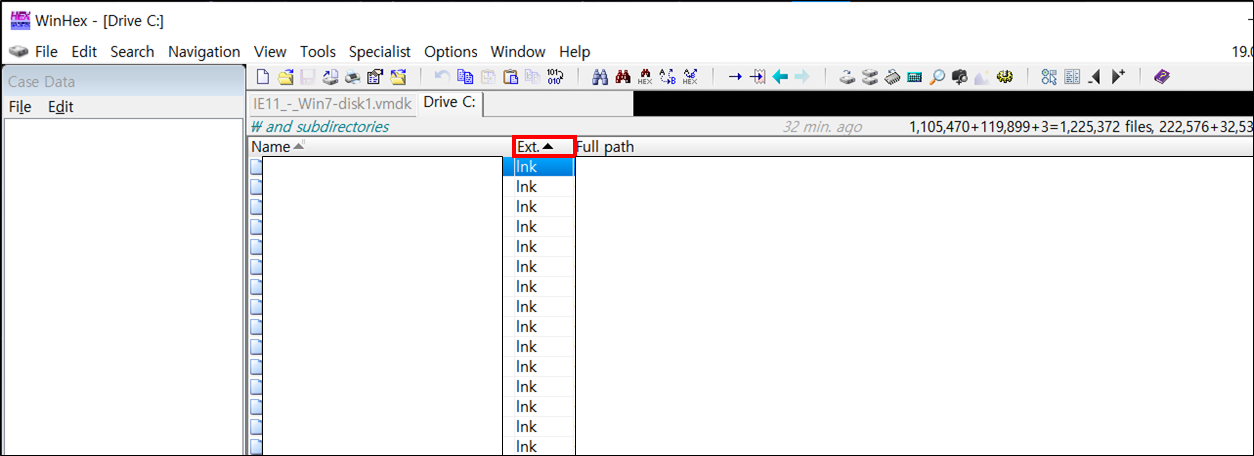

③ 확장자를 알 때 - 링크 파일

-> Ext눌러서 확장자별로 정렬하고 "LNK"치면 나옴

-> 그리고 또 소문자가 있으므로 lnk한 번 더 치면됨

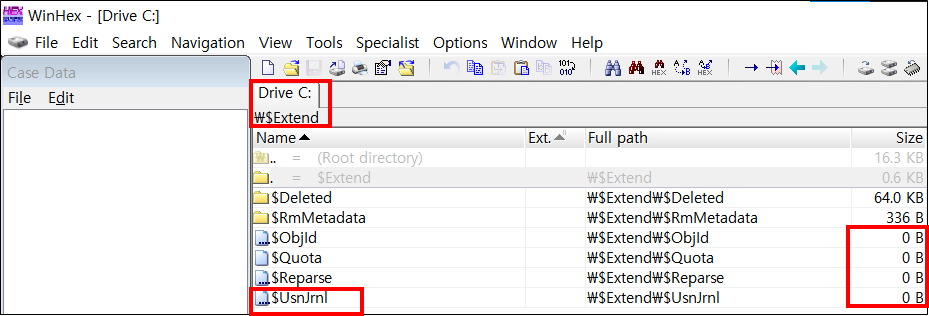

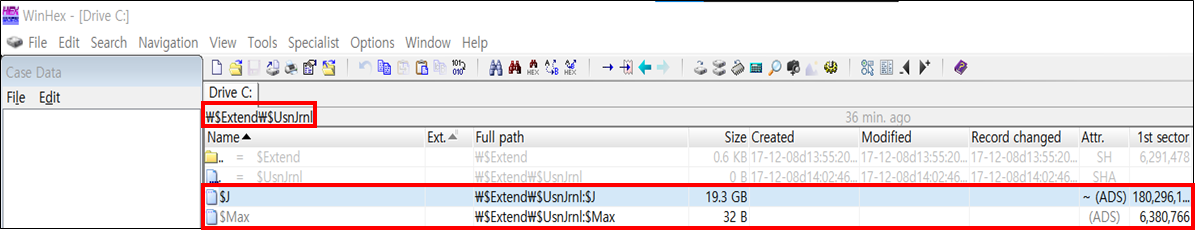

+) 추가로 C밑에 Extend에는로 시작하는 파일들이 존재하는 모두 0byte인 것을 확인할 수 있음

+) 근데, 아이콘을 자세히 보면 "..."으로 되어있는 것을 볼 수 있는데 요런거는 내부로 한 번더 들어갈 수 있음을 의미

+) ads -> 아이콘에 ...으로 되어있는 파일 있음

+) \Extend\Usnjrnl 들어가면 ads 속성이 적용된 파일을 복구할 때 $J를 보면 용량이 ㅈ.. 매우 큼 -> 근데 막상 핵사 값 보면 마지막 몇 메가 짜리 빼고 나머지는 다 0으로 채워져 있으므로 마지막 부분만 복구하면 됨

이런 파일을 복구하거나 수집할 때에는 WinHex와 같은 디스크 분석 도구를 통해 안으로 직접 들어가서 복구를 해야함 이런 것을 "파일 시스템 아티팩트"라고 함

+) ADS란 Alternate Data Stream의 약자로 NTFS 구조에서는 다중의 데이터 스트림을 지원하는데, 이러한 데이터 스트림이 여러 개라는 것은 파일이 하나 이상의 데이터를 담을 수 있다는 것이다. 이를 이용하여 원하는 데이터를 다른 파일 안에 숨길 수가 있음

메모리 수집/분석

주 기억장치

- 사용자가 원하는 작업을 처리하기 위한 데이터 및 처리결과 등을 기억하며 휘발성이라는 특징을 가짐

- 메모리 가용공간이 부족할 때 페이지 파일을 사용하여 보조 기억장치를 빌려 사용 -> 가상 메모리

- 대부분의 작업이 메모리를 거치기 때문에 메모리를 획득하면 거의 모든 데이터 확보 가능

메모리 포렌식 활성화된 이유)

① 악성코드 PE 헤더를 구하기 위해 메모리 확보 중요

② 악성코드 감염 및 실행 시 잘 나타내는 것은 메모리이므로 메모리 확보 중요

③ 암호화 전송 및 암호화된 데이터는 메모리를 제외하면 확보하기 어려움

④ 안티 포렌식 기술의 발전으로 보조 기억장치 흔적 외 추가 분석 요소 필요성 증가

+) 결론은 메모리 확보를 하면 해당 시점을 잘 나타내므로 메모리 확보 중요

+) 사고발생 이후에 분석하므로 해당 메모리가 덮어씌어지는 경우로 인해 메모리 포렌식 할 일 거의 없음

메모리 수집

- 일반적으로 메모리와 페이지 파일이 분석 대상 -> 메모리, 페이지 파일

- 잠자기/최대절전모드 활성화시 추가 분석 대상 -> 하이버네이션 파일

+) 페이지 파일 : 물리적으로 모자란 RAM공간을 하드디스크를 활용해 보충하고자 하는 기능

+) 하이버네이션 파일 : 절전 모드시 윈도우 환경을 그대로 보존하기 위해 복구하는 기능 -> hiberfil.sys

-> hiberfil.sys크기는 보통 램의 70%정도를 사용, 하지만 이걸 제대로 분석할 수 있는 도구가 잘 없음

메모리 수집 방법

① H/W를 이용한 덤프 : FireWire를 이용한 메모리 덤프, PCI 슬롯에 덤프할 H/W 껴서 덤프(거의 사용안함)

② S/W를 이용한 덤프 : DD, MDD, Winen, Dumpit 등 사용

③ 크래시 덤프 : 시스템 유지에 치명적인 영향을 주는 문제 발생시 원인 찾기 위해 윈도우 스스로 만드는 메모리 덤프, 일명 BSOD(Blue Screen Of Death)발생 시 생성된느 크래시 덤프

④ 절전모드 덤프 : 하이버네이션 파일(hiberfil.sys) 덤프

⑤ 가상화 시스템 덤프 : VM에서 세션 정지될 경우 물리 메모리 내용은 .vmem확장자 파일에 포함, 이 때, .vmem파일은 로우 포맷과 매우 유사하므로 다른 메모리 분석도구를 통해 분석 가능

⑥ 콜드 부트 : PC가 꺼질 때 메모리가 지워지기 전에 램을 급속냉각시켜 데이터 날아가지 않게 하는 기술

1) 최근 메모리 수집 방식

-> S/W + 크래시 덤프

2) 각 메모리 수집 방법 문제점

① H/W : 하드웨어 구비 및 미리 설치되어 있어야 하며 간혹 시스템 크래시 발생하므로 안정성에 대한 검증이 필요

② 절전모드 : 절전된 즉시 만들어지므로 그 상황 당시의 메모리 덤프가 아닌 이전의 메모리 덤프 파일이기 때문에 정확한 시점의 분석 데이터 얻기 어려움

③ 가상화 시스템 : 분석 대상이 가상화 시스템일 경우만 획득 가능

메모리 분석 방법

1) 초기 메모리 분석 방법

① 문자열 검색 : 이메일 주소, 비밀번호, 파일 명 등.. (HxD사용해서)

② 파일 카빙 : 파일의 시그니쳐와 같은 바이너리 데이터를 이용해 디스크의 비할당 영역에서 파일 복구

2) 최근 메모리 분석 방법

- 오브젝트 검색으로 발전 : 리스트 워킹, 패턴 매칭

① 리스트 워킹 : 링크르 따라 프로세스 검색(DKOM과 같은 은닉 기법 탐지 불가능)

② 패턴 매칭 : 프로세스 구조체의 패턴을 이용해 메모리 영역 전체 검색, 은닉 프로세스도 동일한 구조체 가밎

+) 메모리 구조가 깨져 리스트 워킹 사용 못한다면 패턴 매칭 사용

+) 미미카츠(mimikatz) : 윈도우 인증 취약점을 통해 비밀번호를 복호화하는 도구

3) 메모리 분석 도구

- Volatility, Rekail 두 가지를 주로 사용

4) 메모리 분석의 장,단점

장점) 해당 상황에 대해 잘 표현해 줄 수 있다.

단점) 덮어씌어지기 때문에 잘못된 판단을 할 수 있다. 결국 장점으로 인해 단점이 발생할 수 있음

메모리 포렌식(메모리 분석)

메모리 포렌식은 물리 메모리(RAM)을 덤프떠서 분석을 하는 것을 말하며, 분석을 통해 시스템에 실행 중인 애플리케이션, 애플리케이션에 접근한 객체(파일, 레지스트리 등), 로드한 모듈, 로드한 커널 드라이버 등과 같은 포렌식 조사에 필요한 정보를 얻을 수 있다.

사용 이유)

악의적인 아티팩트를 찾는 용도로 메모리 이미지를 수집하여 분석할 수 있고, 악성코드 분석에서 악성코드의 추가적인 정보를 얻기 위해 메모리 포렌식을 하는 경우도 있다. 예를 들면 악성코드 샘플을 가지고 있으면 격리된 환경에서 샘플을 실행하고 감염된 해당 시스템의 메모리를 덤프뜨고 분석하여 추가적인 악성코드의 행위를 파악할 수 있다. 또한, 악성코드가 디스크에 존재하지 않고 메모리에서만 존재할 수 있기 때문에 디스크 포렌식이나 파일 시스템 분석보다는 메모리 포렌식이 유용하다.

메모리 포렌식 단계)

① 메모리 수집 : 해당 시스템의 메모리를 수집(덤프)하는 것을 의미

② 메모리 분석 : 메모리를 덤프한 파일을 분석하는 것을 의미

참고자료

메모리 포렌식(Memory Forensic) 종류와 개요

메모리 포렌식(Memory Forensic) 개요 컴퓨터 포렌식(computer forensics, 컴퓨터 법의학) 또는 디지털 포렌식은 전자적 증거물 등을 사법기관에 제출하기 위해 데이터를 수집, 분석, 보고서를 작성하는 일

jmoon.co.kr

메모리 수집 (DumpIt)

이제 메모리를 덤프하는 방법을 알아보자

메모리를 수집할 수 있는 다양한 도구가 있지만 여기서는 DumpIt이라는 툴을 사용해서 메모리를 덤프한다.

(DumpIt은 Comae memory toolkit의 한 부분으로 최신 버전을 다운받으려면 comae.com에 들어가서 계정 생성 후, Comae memory toolkit을 받으면 된다는데 귀찮다.. 그냥 아래 링크에서 다운받자)

Crypt2Shell/Comae-Toolkit

Memory Dump. Contribute to Crypt2Shell/Comae-Toolkit development by creating an account on GitHub.

github.com

DumpIt은 32bit(x86), 64bit(x64) 시스템에서 사용 가능하고 기본적으로 Microsoft Crash Dump(.dmp파일)형식으로 메모리를 덤프한다. 덤프 파일을 통해 Volatility와 같은 메모리 분석 도구 또는 WinDbg에서 분석가능하다.

[ Option 확인 ]

C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64>DumpIt.exe /?

DumpIt 3.0.20171228.1

Copyright (C) 2007 - 2017, Matthieu Suiche <http://www.msuiche.net>

Copyright (C) 2012 - 2014, MoonSols Limited <http://www.moonsols.com>

Copyright (C) 2015 - 2017, Comae Technologies FZE <http://www.comae.io>

Usage: DumpIt [Options] /OUTPUT <FILENAME>

Description:

Enables users to create a snapshot of the physical memory as a local file.

Options:

/TYPE, /T Select type of memory dump (e.g. RAW or DMP) [default: DMP]

/OUTPUT, /O Output file to be created. (optional)

/QUIET, /Q Do not ask any questions. Proceed directly.

/NOLYTICS, /N Do not send any usage analytics information to Comae Technologies. This is used to improve our services.

/NOJSON, /J Do not save a .json file containing metadata. Metadata are the basic information you will need for the analysis.

/LIVEKD, /L Enables live kernel debugging session.

/COMPRESS, /R Compresses memory dump file.

/APP, /A Specifies filename or complete path of debugger image to execute.

/CMDLINE, /C Specifies debugger command-line options.

/DRIVERNAME, /D Specifies the name of the installed device driver image.

Examples:

Create a local memory snapshot:

DumpIt.exe /OUTPUT snapshot.bin

Enable live kernel debugging session:

DumpIt.exe /L /A <debugger image path>

Extract metadata from machine in live kernel debugging session:

DumpIt.exe /L /A Dmp2Json.exe /C "/Y srv*C:\Symbols*http://msdl.microsoft.com/download/symbols /C \"/live /all /datetime /archive /snapshot C:\Snapshots\Snapshot\""

1) "/OUTPUT" or "/O"

-> 메모리를 수집하고 지정한 파일 이름으로 결과를 저장

C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64>DumpIt.exe /O test.dmp

DumpIt 3.0.20171228.1

Copyright (C) 2007 - 2017, Matthieu Suiche <http://www.msuiche.net>

Copyright (C) 2012 - 2014, MoonSols Limited <http://www.moonsols.com>

Copyright (C) 2015 - 2017, Comae Technologies FZE <http://www.comae.io>

Destination path: \??\C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64\test.dmp

Computer name: LAPTOP-LB4RMK61

--> Proceed with the acquisition ? [y/n] n

Aborting...

2) "/TYPE" or "/T"

-> Microsoft crash dump(.dmp)파일 대신에 원시 메모리 덤프(.bin)를 수집

C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64>DumpIt.exe /T RAW

DumpIt 3.0.20171228.1

Copyright (C) 2007 - 2017, Matthieu Suiche <http://www.msuiche.net>

Copyright (C) 2012 - 2014, MoonSols Limited <http://www.moonsols.com>

Copyright (C) 2015 - 2017, Comae Technologies FZE <http://www.comae.io>

WARNING: RAW memory snapshot files are considered obsolete and as a legacy format.

Destination path: \??\C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64\LAPTOP-LB4RMK61-20210429-004442.bin

Computer name: LAPTOP-LB4RMK61

--> Proceed with the acquisition ? [y/n] n

Aborting...

3) "/COMPRESS" or "/R"

-> .zdmp(Comae 압축 크래시 덤프)파일로 생성함으로써 크기를 줄이고 더 빠르게 수집

C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64>DumpIt.exe /R

DumpIt 3.0.20171228.1

Copyright (C) 2007 - 2017, Matthieu Suiche <http://www.msuiche.net>

Copyright (C) 2012 - 2014, MoonSols Limited <http://www.moonsols.com>

Copyright (C) 2015 - 2017, Comae Technologies FZE <http://www.comae.io>

Destination path: \??\C:\Users\sec\Desktop\Comae-Toolkit-3.0.20171228.1\x64\LAPTOP-LB4RMK61-20210429-004537.zdmp

Computer name: LAPTOP-LB4RMK61

--> Proceed with the acquisition ? [y/n] n

Aborting...

+) VMWare를 일시 정지하고 가상 머신의 메모리 수집 가능 -> 악성코드 샘플 실행 후 VMWare를 정지하여 호스트에서 .vmem확장자를 가진 파일로 저장됨

+) Virtual Box는 VM과 달리 일시 정지를 통해 메모리 수집을 할 수 없으므로 게스트 머신 내부에서 DumpIt 사용

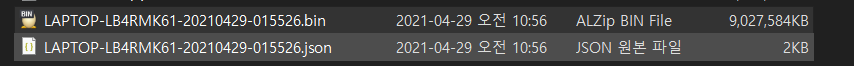

Raw Memory Dump으로 덤프뜨면 다음과 같이 파일이 생성된다.

파일 크기가 겁나 크다;;

요걸로 volatility에서 사용할라니깐 시간이 너무 걸린당;;

그래서 메모리 분석을 위해 다음 링크에서 메모리 덤프파일을 구해서 분석해보자

volatilityfoundation/volatility

An advanced memory forensics framework. Contribute to volatilityfoundation/volatility development by creating an account on GitHub.

github.com

(참고로 Comae memory toolkit말고 그냥 구글링해서 dumpit다운받아서 실행하면 .RAW파일 형식으로 덤프떠지는데 위에서 덤프떴던 .bin이나 똑같은 것 같다.)

메모리 분석(feat. Volatility)

이제 수집한 메모리 이미지를 volatility라는 도구를 사용해서 분석해보자

다운로드 :

Volatility 2.6 Release

Volatility 2.6 - an advanced memory forensics framework

www.volatilityfoundation.org

volatility는 파이썬으로 작성된 메모리 포렌식 프레임워크이며 Window, mac, linux에서도 실행할 수 있다. 독립 실행 파일(standalone executable)을 사용하면 파이썬 2.7인터프리터와 의존성이 함께 묶여있기 때문에 따로 파이썬 인터프리터를 설치하거나 의존성을 고려하지 않고 빠르게 실행할 수 있다.

volatility option :

C:\Users\sec\Desktop\forensic_tool\MEM>vol_2.6.exe -h

Volatility Foundation Volatility Framework 2.6

Usage: Volatility - A memory forensics analysis platform.

Options:

-h, --help list all available options and their default values.

Default values may be set in the configuration file

(/etc/volatilityrc)

--conf-file=.volatilityrc

User based configuration file

-d, --debug Debug volatility

--plugins=PLUGINS Additional plugin directories to use (semi-colon

separated)

--info Print information about all registered objects

--cache-directory=C:\Users\sec/.cache\volatility

Directory where cache files are stored

--cache Use caching

--tz=TZ Sets the (Olson) timezone for displaying timestamps

using pytz (if installed) or tzset

-f FILENAME, --filename=FILENAME

Filename to use when opening an image

--profile=WinXPSP2x86

Name of the profile to load (use --info to see a list

of supported profiles)

-l LOCATION, --location=LOCATION

A URN location from which to load an address space

-w, --write Enable write support

--dtb=DTB DTB Address

--shift=SHIFT Mac KASLR shift address

--output=text Output in this format (support is module specific, see

the Module Output Options below)

--output-file=OUTPUT_FILE

Write output in this file

-v, --verbose Verbose information

-g KDBG, --kdbg=KDBG Specify a KDBG virtual address (Note: for 64-bit

Windows 8 and above this is the address of

KdCopyDataBlock)

--force Force utilization of suspect profile

-k KPCR, --kpcr=KPCR Specify a specific KPCR address

--cookie=COOKIE Specify the address of nt!ObHeaderCookie (valid for

Windows 10 only)

Supported Plugin Commands:

amcache Print AmCache information

apihooks Detect API hooks in process and kernel memory

atoms Print session and window station atom tables

atomscan Pool scanner for atom tables

auditpol Prints out the Audit Policies from HKLM\SECURITY\Policy\PolAdtEv

bigpools Dump the big page pools using BigPagePoolScanner

bioskbd Reads the keyboard buffer from Real Mode memory

cachedump Dumps cached domain hashes from memory

callbacks Print system-wide notification routines

clipboard Extract the contents of the windows clipboard

cmdline Display process command-line arguments

cmdscan Extract command history by scanning for _COMMAND_HISTORY

connections Print list of open connections [Windows XP and 2003 Only]

connscan Pool scanner for tcp connections

consoles Extract command history by scanning for _CONSOLE_INFORMATION

crashinfo Dump crash-dump information

deskscan Poolscaner for tagDESKTOP (desktops)

devicetree Show device tree

dlldump Dump DLLs from a process address space

dlllist Print list of loaded dlls for each process

driverirp Driver IRP hook detection

drivermodule Associate driver objects to kernel modules

driverscan Pool scanner for driver objects

dumpcerts Dump RSA private and public SSL keys

dumpfiles Extract memory mapped and cached files

dumpregistry Dumps registry files out to disk

editbox Displays information about Edit controls. (Listbox experimental.)

envars Display process environment variables

eventhooks Print details on windows event hooks

evtlogs Extract Windows Event Logs (XP/2003 only)

filescan Pool scanner for file objects

gahti Dump the USER handle type information

gditimers Print installed GDI timers and callbacks

gdt Display Global Descriptor Table

getservicesids Get the names of services in the Registry and return Calculated SID

getsids Print the SIDs owning each process

handles Print list of open handles for each process

hashdump Dumps passwords hashes (LM/NTLM) from memory

hibinfo Dump hibernation file information

hivedump Prints out a hive

hivelist Print list of registry hives.

hivescan Pool scanner for registry hives

hpakextract Extract physical memory from an HPAK file

hpakinfo Info on an HPAK file

idt Display Interrupt Descriptor Table

iehistory Reconstruct Internet Explorer cache / history

imagecopy Copies a physical address space out as a raw DD image

imageinfo Identify information for the image

impscan Scan for calls to imported functions

joblinks Print process job link information

kdbgscan Search for and dump potential KDBG values

kpcrscan Search for and dump potential KPCR values

ldrmodules Detect unlinked DLLs

lsadump Dump (decrypted) LSA secrets from the registry

machoinfo Dump Mach-O file format information

malfind Find hidden and injected code

mbrparser Scans for and parses potential Master Boot Records (MBRs)

memdump Dump the addressable memory for a process

memmap Print the memory map

messagehooks List desktop and thread window message hooks

mftparser Scans for and parses potential MFT entries

moddump Dump a kernel driver to an executable file sample

modscan Pool scanner for kernel modules

modules Print list of loaded modules

multiscan Scan for various objects at once

mutantscan Pool scanner for mutex objects

notepad List currently displayed notepad text

objtypescan Scan for Windows object type objects

patcher Patches memory based on page scans

poolpeek Configurable pool scanner plugin

printkey Print a registry key, and its subkeys and values

privs Display process privileges

procdump Dump a process to an executable file sample

pslist Print all running processes by following the EPROCESS lists

psscan Pool scanner for process objects

pstree Print process list as a tree

psxview Find hidden processes with various process listings

qemuinfo Dump Qemu information

raw2dmp Converts a physical memory sample to a windbg crash dump

screenshot Save a pseudo-screenshot based on GDI windows

servicediff List Windows services (ala Plugx)

sessions List details on _MM_SESSION_SPACE (user logon sessions)

shellbags Prints ShellBags info

shimcache Parses the Application Compatibility Shim Cache registry key

shutdowntime Print ShutdownTime of machine from registry

sockets Print list of open sockets

sockscan Pool scanner for tcp socket objects

ssdt Display SSDT entries

strings Match physical offsets to virtual addresses (may take a while, VERY verbose)

svcscan Scan for Windows services

symlinkscan Pool scanner for symlink objects

thrdscan Pool scanner for thread objects

threads Investigate _ETHREAD and _KTHREADs

timeliner Creates a timeline from various artifacts in memory

timers Print kernel timers and associated module DPCs

truecryptmaster Recover TrueCrypt 7.1a Master Keys

truecryptpassphrase TrueCrypt Cached Passphrase Finder

truecryptsummary TrueCrypt Summary

unloadedmodules Print list of unloaded modules

userassist Print userassist registry keys and information

userhandles Dump the USER handle tables

vaddump Dumps out the vad sections to a file

vadinfo Dump the VAD info

vadtree Walk the VAD tree and display in tree format

vadwalk Walk the VAD tree

vboxinfo Dump virtualbox information

verinfo Prints out the version information from PE images

vmwareinfo Dump VMware VMSS/VMSN information

volshell Shell in the memory image

windows Print Desktop Windows (verbose details)

wintree Print Z-Order Desktop Windows Tree

wndscan Pool scanner for window stations

yarascan Scan process or kernel memory with Yara signatures위에서 볼 수 있듯이 volaitlity는 다양한 정보를 추출할 수 있게 많은 플러그인들로 구성되어 있다.

플러그인에 대한 설명은 다음 링크를 참고

volatilityfoundation/volatility

An advanced memory forensics framework. Contribute to volatilityfoundation/volatility development by creating an account on GitHub.

github.com

보통 다음과 같이 Volatility를 사용한다.

volatility.exe -f <메모리 이미지 파일> --profile=<프로파일> <플러그인> <인자>

python vol.py -f <메모리 이미지 파일> --profile=<프로파일> <플러그인> <인자>근데 문제는 덤프뜬 메모리 이미지 파일에서 프로파일 값을 어떤 것으로 전달할 지를 모를 수 있다.

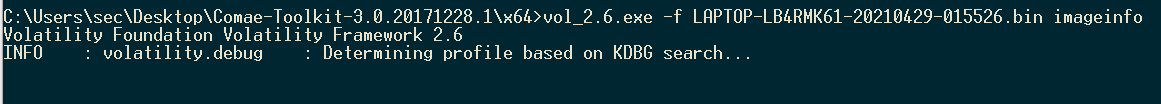

그래서 먼저 imageinfo플러그인을 사용해서 덤프뜬 이미지 파일의 프로파일 값을 구한다.

위에서 Suggested Profile(s) 항목에 "Win7SP1x86_23418, Win7SP0x86, Win7SP1x86" 총 3개가 나오는데 이 중에 하나를 사용하면 된다.

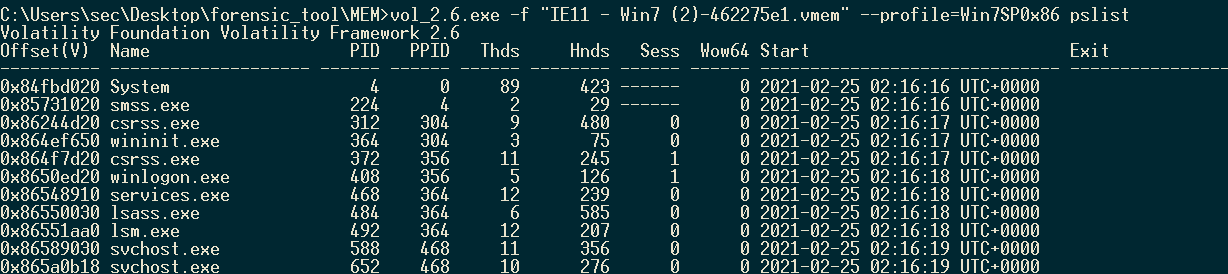

테스트로 pslist 플러그인을 사용한다고 하면 다음과 같이 profile을 세팅하고 실행하면 된다.

volatility 플러그인 대부분은 윈도우 OS 구조체에서 추출한 정보에 의존하며 이런 구조체는 윈도우 버전에 따라 다르기 때문에 profile을 통해 volatility에게 사용할 데이터 구조, 심벌, 알고리즘을 알려준다.

플러그인 정리

1) imageinfo : 메모리 덤프 운영체제, 시간 확인(스캔 방식)

2) pslist : 프로세스 리스트 출력(리스트워킹-가상주소)

3) psscan : 프로세스 구조체 스캔 후 출력(패턴매칭-물리주소)

4) pstree : 프로세스 트리 출력(리스트워킹-가상주소)

5) cmdline : 프로세스 실행 명령줄 인자 출력

6) netscan : 네트워크 연결 스캔 후 출력(패턴매칭-물리주소)

7) filescan : 파일 목록 스캔 후 출력(패턴매칭-물리주소)

8) dumpfiles : 스캔 된 파일 추출(물리주소를 인자로 받고, 가상주소를 기반으로 파일을 추출해줌)

9) hivelist : 메모리에 존재하는 하이브파일 목록 출력(가상+물리주소)

10) printkey : 하이브파일 내부에 존재하는 서브키를 검색해줌

* 사용순서

1) -> 4) -> 3) -> 5) -> 6)

(나머지는 옵션)

플러그인 참고 자료)

The Volatility Framework: Main Page

volatilityfoundation.github.io

왼쪽 탭에서 The Volatility Framework -> Classes -> Class List -> volatility -> plugins를 통해 확인

Volatility 사용 참고

'Security/Volatility' 카테고리의 글 목록

rninche01.tistory.com

'💻모의해킹 > Microsoft' 카테고리의 다른 글

| 파일 삭제 흔적 찾기 (NTFS) #nagoona (0) | 2022.06.27 |

|---|---|

| MFT Parsing 도구 - analyzeMFT (0) | 2022.06.27 |

| Windows Registry 침해 대응 분석 (0) | 2022.06.27 |

| 🌏Window Froensic Tool List (0) | 2022.06.22 |

| Windows 침해 대응 및 분석 기법 ( 금융보안원 교육 ) (0) | 2022.06.22 |